Depuis les origines, les humains ont créé des ‘guides pratiques’ sur presque tous les sujets. Le partage d’informations a toujours été à la base des communautés humaines, quelle que soit l’époque concernée, et son évolution est constante.

De l’âge des cavernes, où des peintures rupestres indiquaient aux autres comment chasser, aux modes d’emploi d’aujourd’hui qui montrent comment assembler une table IKEA, les hommes se sont toujours appuyés sur des informations provenant de l’extérieur pour les aider dans leurs tâches quotidiennes, de la cuisine à l’assemblage en passant même par la cyber sécurité.

Les violations de données représentent aujourd’hui un problème de sécurité majeur. D’après une récente enquête réalisée par EY, partenaire de SailPoint, les cyber attaques et les violations de données arrivent en seconde position parmi les risques les plus importants identifiés par les CEO dans l’année qui vient.

Depuis le début de cette année, près de 4000 violations de données ont déjà été signalées. Par comparaison, 7000 violations de données ont été enregistrées sur toute l’année 2019. La pandémie mondiale peut expliquer cette accélération, les entreprises et les équipes informatiques étant confrontées à une explosion des connexions à distance. Les pirates sont toujours à la recherche de nouvelles failles de sécurité, et le COVID 19 ne fait pas exception.

De plus, les violations de données sont devenues si courantes et ont déjà touché un tel nombre d’entreprises qu’un article intitulé « 15 des plus grosses violations de données au 21ème siècle » n’étonne plus personne. Ce titre s’impose de lui-même, mais n’en est pas moins inquiétant. Aujourd’hui plus que jamais les organisations doivent rester vigilantes, et s’appuyer sur des fondamentaux pour les aider à se protéger.

Etape 1 : Adopter une stratégie basée sur l’identité

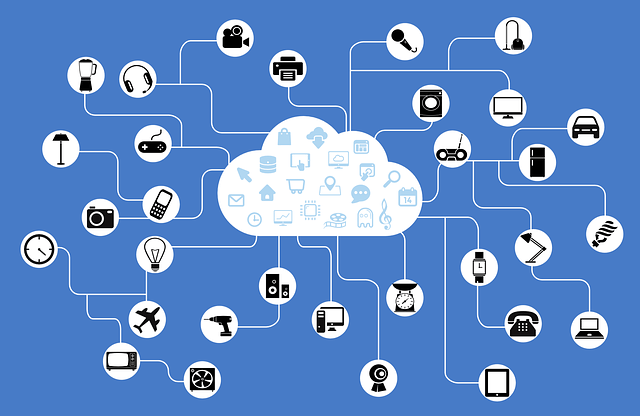

La première étape de notre guide pratique est la plus importante : adopter une stratégie basée sur l’identité. Certains diront que le rôle de l’identité est juste d’autoriser l’accès aux applications, mais l’identité ne concerne pas seulement les accès, elle est beaucoup plus que cela. Imaginez l’identité comme une carte (un guide) pour votre ville (organisation). L’identité ne dit pas seulement ‘qui’ peut avoir accès mais ‘quelle ressource’ peut être accédée par ‘qui’ si ce ‘qui’ peut avoir accès à quoique ce soit. L’identité gouverne tous les aspects des besoins d’accès des utilisateurs dans l’entreprise, et elle peut désormais le faire de façon autonome avec l’aide de l’intelligence artificielle et du machine learning, tout ceci dans le cloud. La composante Intelligence Artificielle/machine learning est importante à souligner – 67% des responsables informatiques pensent que l’automatisation va accroître la capacité de leur organisation à prévenir les cyber attaques et les violations de données, selon le Ponemon Insitute.

Etape 2 : Analyser les demandes d’accès

Deuxième étape dans notre guide pratique qui commence par une question : que se passe-t-il quand un utilisateur quitte une entreprise ? Doit-il toujours avoir accès à toutes les ressources dont il avait besoin dans son précédent emploi ? La réalité malheureusement est qu’un tiers des employés ont toujours accès aux fichiers de leur entreprise après l’avoir quittée. Visualiser les différentes voies que les utilisateurs peuvent prendre pour accéder à des données non structurées peut être difficile à gérer et à contrôler. Finalement, les organisations doivent s’efforcer de normaliser les permissions d’accès dans l’entreprise. Dès lors que des demandes d’accès malveillantes peuvent provenir d’utilisateurs apparemment légitimes, supprimer des permissions d’accès périmées en produisant régulièrement des rapports basés sur les services les plus récemment accédés est impératif pour améliorer la sécurité – ce que la gestion d’identités permet justement de faire.

Etape 3 : Comprendre où ‘vivent’ vos données

Dernière étape de notre guide pratique : comprendre où vivent vos données. Nous avons découvert que 88% des entreprises ne gouvernent pas l’accès à leurs données et dossiers comme elles le devraient. Il est nécessaire non seulement de protéger les données contenues dans les applications et les bases de données, mais également de gérer la création et la transmission des données non structurées dans les deux sens, ascendantes et descendantes. Une simple présentation peut générer de multiples fichiers stockés à des endroits différents et distribués largement sous la forme d’une pièce jointe dans un email. Une solution de sécurité qui n’inclut pas la protection des données non structurées laisse de grands trous dans sa muraille de protection et laisse les organisations vulnérables à des violations de données et à des amendes pour non-conformité. En comprenant où vivent leurs données, structurées et non structurées, une organisation peut tout voir, tout gouverner, et donner à chacun les bonnes autorisations d’accès.