Bien que de nombreuses organisations approuvent et tolèrent déjà le télétravail, cette pratique est généralement destinée aux employés délocalisés ou de sédentaires qui ont besoin de flexibilité pour des situations exceptionnelles. L’environnement actuel auquel la plupart des entreprises sont aujourd’hui confrontées peut mettre à l’épreuve leurs capacités à travailler à distance. Cela est d’autant plus vrai lorsque l’on prend en compte les éléments à risque créés par des agents techniques délocalisés : les contrôles de sécurité, la cyber-hygiène et la réduction de l’exposition aux risques.

Les organisations sont-elles préparées à faire face aux risques de sécurité potentiels que peut provoquer une organisation de télétravail aussi généralisée ?

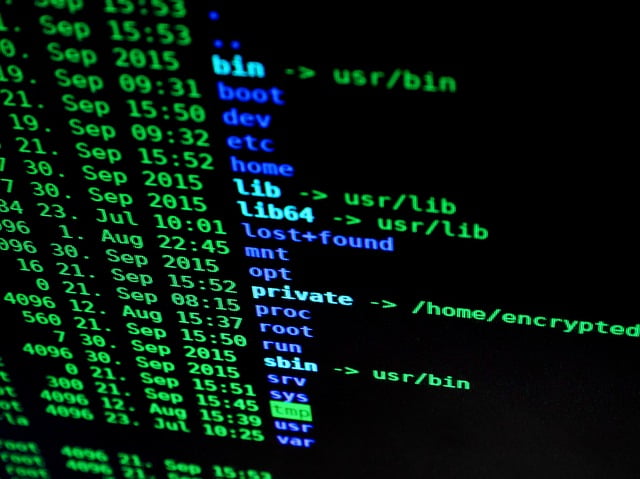

Pour les équipes de gestion informatique, les services externalisés et les fournisseurs tiers, quel que soit leur emplacement et sans VPN, l’importance est d’avoir un accès sécurisé aux ressources stockées dans les infrastructures critiques. Que ce soit sur leur lieu de travail ou à leur domicile, les utilisateurs privilégiés doivent pouvoir accéder à ces systèmes de la même manière.

Abandonner le VPN

L’année dernière, Citrix, multinationale américaine qui propose des produits de collaboration, de virtualisation et de mise en réseau pour faciliter le travail mobile et l’adoption des services cloud, a été victime d’une attaque par spreading de mots de passe qui visait également à tirer parti des accès VPN. ARS Technica a également rapporté l’année dernière que les entreprises du secteur de l’énergie étaient devenues la cible principale de ce type d’attaques mais aussi de piratage de VPN.

Contrairement à un VPN qui permet généralement aux utilisateurs d’avoir un accès à l’ensemble du réseau, les organisations ne devraient accorder l’accès aux données que ressource par ressource. Cette technique donne aux administrateurs informatiques internes l’accès à autant d’infrastructure que nécessaire, tout en limitant celui d’une équipe externalisée aux serveurs et aux équipements réseaux propres à leur mission.

Les utilisateurs ayant un accès à privilège devraient ainsi s’authentifier via Active Directory, LDAP ou tout autre solution d’identité de l’entreprise. Quant aux accès de tiers comme les partenaires commerciaux et les fournisseurs, il existe également une autre solution : accorder un accès à privilège granulaire et fédéré aux ressources.

Il existe également d’autres manières de se protéger efficacement contre les cyberattaques :

- Soit en combinant le niveau de risque avec les contrôles d'accès basés sur les rôles, le contexte utilisateur et MFA, pour permettre des décisions automatisées

- Ou bien en temps réel, accorder, un accès privilégié aux utilisateurs qui accèdent à distance à des serveurs ou lors de l'utilisation d'un compte partagé pour se connecter aux systèmes à distance.

Gestion des accès à privilèges pour l’administration sur site et à distance

Voici six techniques applicables à toute organisation qui souhaite créer une cohérence dans sa gestion des accès à privilèges (PAM) et ce, afin de sécuriser l’accès à distance au centre de données et aux infrastructures cloud via un service ou un déploiement local :

1. Accorder aux administrateurs informatiques un accès sécurisé et contextuel à un ensemble contrôlé de serveurs, de périphériques réseaux et d'Infrastructures-as-a-Service (IaaS),

2. Activer un système informatique externalisé sans avoir besoin d'inclure des administrateurs dans Active Directory,

3. Contrôler l'accès à un centre de données spécifique et à des ressources basées sur le cloud sans risque accru de fournir un accès VPN complet,

4. Sécuriser tous les accès administratifs avec une authentification multi-facteur (MFA) sensible aux risques,

5. Fournir un point d'accès sécurisé unique permettant aux administrateurs de gérer l'infrastructure à l'aide de comptes partagés ou de leur propre compte Active Directory.

6. Permettre un accès à distance sécurisé au centre de données et aux infrastructures basées sur le cloud pour les utilisateurs internes, les fournisseurs tiers et les services informatiques externalisés via un service cloud ou un déploiement sur site.

De nombreuses organisations pensent qu'elles sont prêtes pour une activité à distance plus importante, y compris des administrateurs privilégiés. Mais s'appuyer sur les VPN plutôt que de maintenir des processus de sécurité, des politiques et des postures adéquats, créera plus d'exposition et de risques.

Ainsi, il est conseillé, pour bénéficier d’un accès à privilège, d’améliorer sa gestion des accès à distance et de manière sécurisée, activer des décisions automatisées et cela en temps réel.