Une menace sournoise connue sous le nom de StrongPity a passé l’été à attirer par la ruse des utilisateurs de logiciels de chiffrement vers ses points d’eau (watering holes) contenant des installeurs infectés, selon un article publié dans Virus Bulletin par Kurt Baumgartner, chercheur en sécurité chez Kaspersky Lab. Si l’Italie et la Belgique ont été les pays les plus durement touchés, la Turquie, l’Afrique du Nord et le Moyen-Orient n’ont pas été épargnés.

StrongPity est une menace persistante avancée (APT) dotée de capacités techniques dans le domaine du chiffrement des données et des communications. Ces derniers mois, Kaspersky Lab a observé une recrudescence significative des attaques de cette nature contre les utilisateurs à la recherche de deux outils de chiffrement réputés : WinRAR pour les documents et TrueCrypt pour les systèmes.

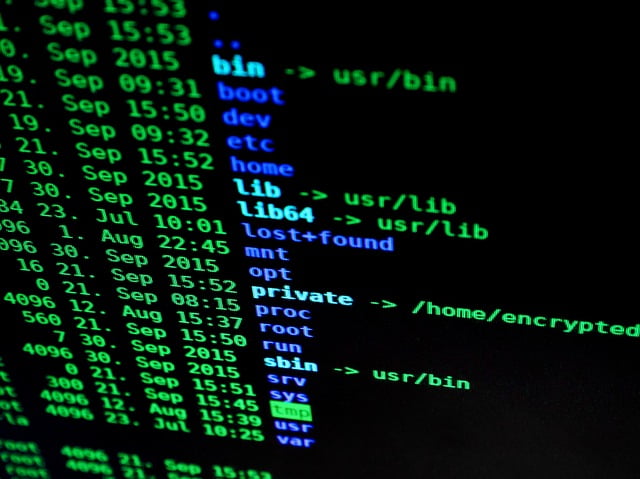

Le malware StrongPity contient des composants donnant aux auteurs des attaques le contrôle complet du système de leur victime, leur permettant ainsi de dérober le contenu des disques ou encore de télécharger des modules additionnels afin de pirater les communications et les contacts. À ce jour, Kaspersky Lab a détecté des visites sur les sites StrongPity et la présence de ces composants sur plus d’un millier de système cibles.

Points d’eau et installeurs infectés

Pour piéger les victimes, les pirates ont mis en place des sites web frauduleux. Dans un cas, ils ont modifié deux lettres dans un nom de domaine pour faire croire aux internautes que celui-ci hébergeait un programme authentique d’installation de WinRAR. Ils ont ensuite placé un lien pointant vers ce domaine malveillant bien en évidence sur le site d’un distributeur de WinRAR en Belgique, remplaçant apparemment le lien du site « recommandé » par celui du domaine malicieux. Quand les internautes se rendaient sur le site, ils étaient dirigés vers l’installeur infecté StrongPity. La première redirection réussie observée par Kaspersky Lab a eu lieu le 28 mai 2016.

Quasiment à la même date, le 24 mai, Kaspersky Lab a commencé à repérer une activité malveillante sur le site d’un distributeur italien de WinRAR. En l’occurrence, cependant, les utilisateurs n’étaient pas redirigés vers un site web frauduleux mais se voyaient proposer l’installeur falsifié par StrongPity directement sur le site du distributeur.

StrongPity a également renvoyé les visiteurs de sites fréquentés de partage de logiciels vers ses installeurs TrueCrypt renfermant un cheval de Troie. Cette activité était toujours en cours fin septembre. Les liens malveillants sur les sites distribuant WinRAR ont à présent été retirés mais, fin septembre, le site TrueCrypt frauduleux était toujours opérationnel.

Zones géographiques touchées

Les données de Kaspersky Lab révèlent qu’en l’espace d’une seule semaine, le malware diffusé à partir du site du distributeur en Italie s’est propagé sur des centaines de systèmes à travers l’Europe, l’Afrique du Nord et le Moyen-Orient, le nombre d’infections étant sans doute encore plus élevé. Tout au long de l’été, l’Italie (87 %), la Belgique (5 %) et l’Algérie (4 %) ont été les plus touchées. La répartition géographique des victimes du site infecté en Belgique est similaire, les utilisateurs belges représentant plus de la moitié (54 %) d’une soixantaine d’attaques ayant fait mouche.

Les attaques contre les visiteurs du site frauduleux TrueCrypt ont monté en puissance en mai 2016, 95 % des victimes se trouvant en Turquie.

Les techniques employées par cette menace sont très ingénieuses. Elles s’apparentent à la méthode utilisée début 2014 par la menace APT Crouching Yeti/Energetic Bear, avec des installeurs de logiciels pour systèmes de contrôle de processus industriels renfermant un cheval de Troie et infectant d’authentiques sites de distribution. Ces tactiques représentent une tendance fâcheuse et dangereuse à laquelle le secteur de la sécurité doit répondre. Le souci de la confidentialité et de l’intégrité des données ne doit pas exposer un utilisateur aux dangers d’un site malveillant. Les attaques passant par ces “points d’eau” sont par essence imprécises et nous espérons susciter un débat autour de la nécessité de faciliter et d’améliorer la vérification de la distribution des outils de chiffrement.