Dans le petit monde des spécialistes de la détection et de la réponse à incident, un débat fait rage sur ce qu’est réellement le XDR. Hélas, ce débat ignore trop souvent un point de vue pourtant essentiel : celui de l’utilisateur final.

Selon le NIST, l’organisme de standardisation américain, les solutions de détection et de réponse à incident permettent « de détecter des activités frauduleuses ou malveillantes sur son système d’information, et de fournir une réponse adéquate pour éviter tout impact significatif ». On s’en serait douté ! En d’autres termes, la Détection et Réponse consiste à protéger l’entreprise de manière active, et non juste passive. Ce n’est que du bon sens.

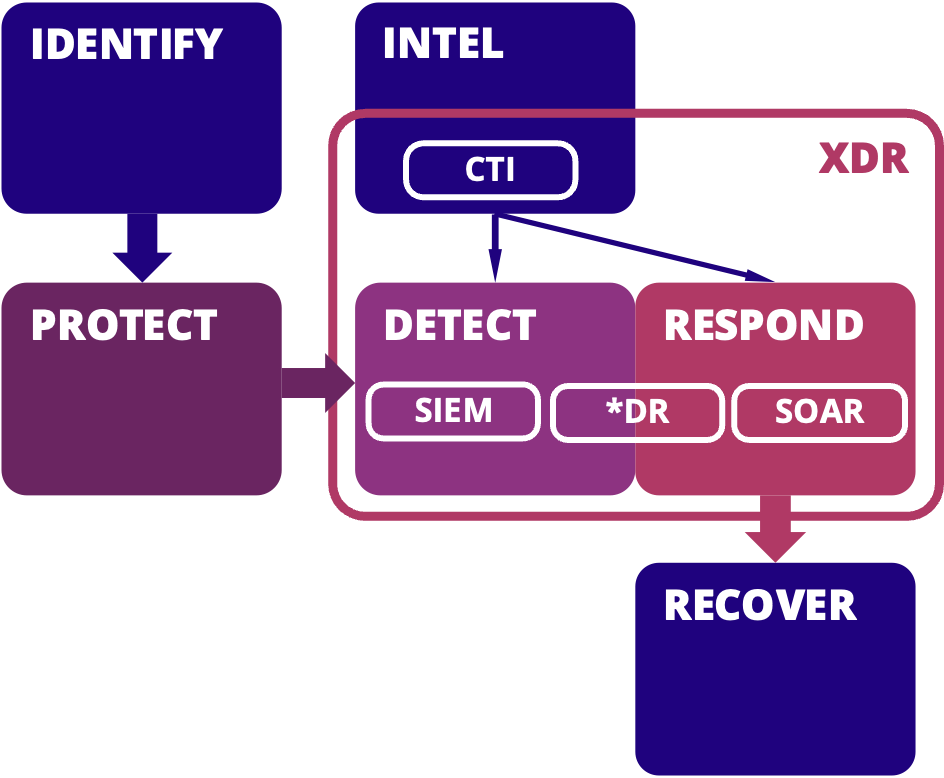

Adapté du framework de cybersécurité NIST (https://www.nist.gov/cyberframework)

À partir de là, nombreux sont ceux qui ont tenté de préciser davantage cette définition, que ce soit en examinant ce qui est censé être détecté (logiciels malveillants, logiciels espions, DDoS, Ransomware, APT...) ou bien l’endroit où cette détection est censée se produire (réseau, terminal, serveur, mobile, etc.).

Mais finalement, tout cela est-il vraiment important pour l’utilisateur final ? Ce qui l’intéresse, c’est de savoir s’il peut continuer à travailler comme si de rien n’était.

Reformulons donc, à la lumière de ce dernier point : les clients ne se soucient pas d’un produit de cybersécurité, ils se soucient de ne pas avoir à s’en soucier.

De ce constat très simple, il découle qu’il faut pouvoir réunir trois fonctions indissociables. Premièrement, une détection efficace—capable de repérer dans les événements du système d’information ceux qui sont les plus intéressants et qui présentent une caractérisation de menace. Ensuite, l’investigation simplifiée— i.e. permettant de resserrer progressivement les mailles du filet jusqu’à cibler la cause initiale de la menace. Enfin, la réponse rapide et complète—i.e. disposer de plans de réponses automatisables et pouvant s’appliquer à tous les composants du système d’information. Ces trois critères identifient ce qu’est le XDR tel que le décrit Allie Mellen.

Dans ses analyses, elle définit ainsi le XDR comme « L’évolution des capacités de détection et de réponse aux menaces sur le poste de travail (EDR), qui optimise ces dernières, et ouvre la voie à la chasse aux menaces en temps réel. Le XDR unifie les détections pertinentes sur le poste de travail avec la télémétrie des outils de sécurité tels que l’analyse et la visibilité du réseau (NAV), la sécurité de la messagerie, la gestion des identités et des accès (IAM), la sécurité du cloud, etc. Il s’agit d’une plateforme cloud-native construite sur une infrastructure Big Data pour offrir aux équipes de sécurité la flexibilité et l’évolutivité nécessaires à leurs missions, et des capacités d’automatisation ».

De même, les analystes de Gartner Peter Firstbrook et Craig Lawson définissent le XDR comme « un outil de détection des menaces et de réponse aux incidents basé sur le modèle SaaS et spécifique à chaque fournisseur, qui intègre nativement plusieurs produits de sécurité dans un système d’opérations cohésif qui en unifie tous les composants de sécurité déployés »

Qu’est-ce que tout cela signifie ? Cela a trois conséquences cruciales. Tout d’abord, les solutions actuelles de détection et de réponse centrées exclusivement sur le poste de travail ne sont pas suffisantes en termes de couverture et de performance, tout simplement parce qu’il existe, dans la plupart des infrastructures modernes, des objets d’intérêt cyber que les EDR ne peuvent tout bonnement pas voir.

En deuxième lieu, cela signifie qu’une détection et une réponse efficaces nécessitent la conjugaison intelligente d’outils de sécurité d’une part et d’outils d’infrastructure d’autre part. Cette efficacité ne doit pas pour autant se faire au prix de la complexité pour l’utilisateur final ni d’un budget qui monte en flèche.

Enfin, et c’est probablement le défi le plus important, l’ouverture et la transparence doivent être sans faille pour permettre des intégrations parfaites. Depuis la compréhension des données émises, jusqu’à la capacité d’actionner les interfaces, et ce via des plans orchestrés comme par des algorithmes auto-apprenants.

« *DR » : remplacez « * » par tous les endroits où il est nécessaire d’avoir la capacité de détecter ET de répondre !

En définitive, le concept même de XDR est né du besoin combiné d’une couverture plus large et d’une précision opérationnelle extrême, deux approches qui peuvent sembler antinomiques. Ces deux besoins étaient déjà tout à fait identifiés séparément par les approches précédentes : les systèmes SIEM ont été inventés pour ingérer d’énormes quantités de données hétérogènes hautement volatiles, tandis que les systèmes SOAR découlent du manque de personnel adéquat pour traiter correctement chaque alerte ou incident. Mais leur mise en oeuvre séparée donnait lieu à des dispositifs techniques d’une complexité ahurissante que devaient armer des cohortes de spécialistes hautement qualifiés — et fortement rémunérés — pour les exploiter et traiter des nuées de faux positifs… Du point de vue de l’utilisateur (l’entreprise), on était donc loin de « ne pas avoir à s’en soucier » !

Le XDR tente de répondre à ce besoin en reliant les points et non en accumulant d’autres. Il permet d’exploiter le renseignement sur la menace afin de comprendre et d’agir de manière proactive au lieu de « simplement » détecter et répondre avec une usine à gaz.

En d’autres termes, les RSSI ou gestionnaires de SOC devraient pouvoir compter sur un renseignement affûté pour orienter les efforts (CTI), sur une plateforme de surveillance et d’analyse consolidée performante (SIEM ou autre Security Analytics) qui peut s’interfacer de manière transparente avec tout l’existant dans l’entreprise (EPP, EDR, AV, FW, NDR, etc.), et sur une automatisation native puissante pour économiser les précieuses ressources expertes (SOAR).

Le fait d’avoir ces trois éléments regroupés en un seul service est finalement tout à fait logique si l’on considère l’objectif initial.

Dans cette optique, est-il vraiment nécessaire de réformer sa sécurité en commençant par un EDR ? Pas du tout. XDR signifie eXtended Detection and Response, et non eXtended Endpoint Detection and Response. Les clients cherchent désespérément des moyens plus efficaces de protéger leur infrastructure et leurs opérations; ils ne cherchent pas forcément « un meilleur cheval », pour reprendre la célèbre analogie fordienne.

Revenons donc à un objectif plus réaliste : fournir les solutions les plus pertinentes pour détecter de la manière la plus efficace ce qui menace réellement et spécifiquement l’entreprise, et y apporter la réponse la plus adaptée.

Les EDR fournissent bien entendu toujours une couverture inestimable lorsque les postes de travail peuvent être intégrés dans une gestion globale. Mais ce qui compte désormais, c’est de considérer l’ensemble de la chaîne comme un dispositif complet et pragmatique qui réponde aux trois objectifs évoqués plus haut (meilleure détection, meilleure investigation, meilleure réponse). Un EDR jouera souvent un rôle important dans ce dispositif, mais pas toujours, et jamais seul.

Dans tous les cas, le XDR doit être la reconnaissance d’un retour aux fondamentaux de la protection active : voir globalement, comprendre les problèmes, agir localement. Cette logique apporte la sérénité aux bénéficiaires avec les moyens dont ils disposent. Tout le reste est accessoire.